В лекции 3_5. «Основные атаки» рассказывается о том, где в приложениях следует искать потенциально уязвимые места, через которые может воздействовать злоумышленник и как их прикрывать.

- Раскрытие информации

- LFI/RFI

- Command injection

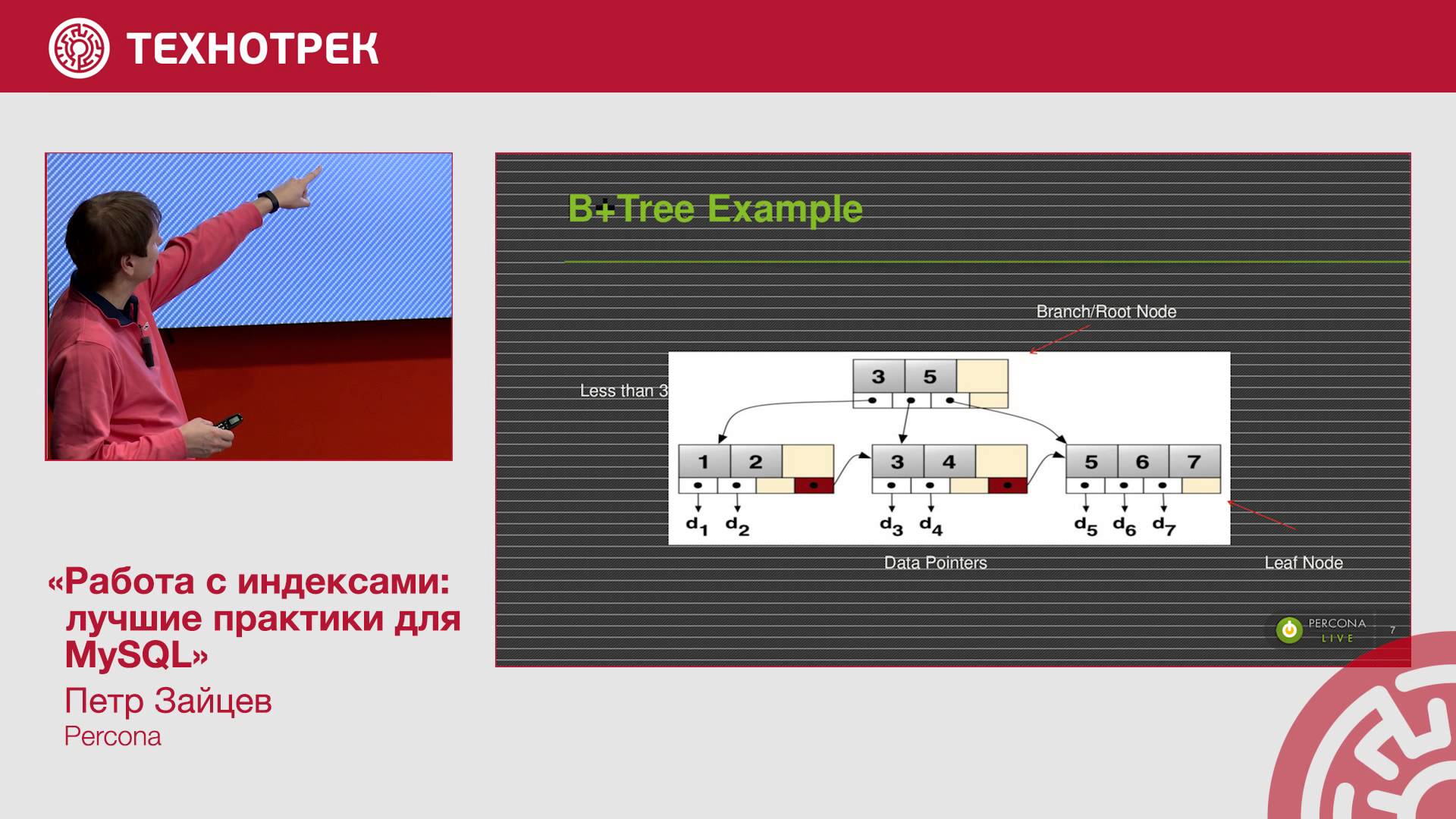

- SQL Injection

- Загрузка произвольного файла